Firewalls und die Sicherheit im Internet

Der Begriff Firewall kommt aus dem englischen und heißt

"Feuerwall" oder "Feuerwand". Diese dient in erster Linie

dazu, das interne Netz vom externen zu schützen bzw. unerlaubte An- oder

Zugriffe zu unterbinden. Allerdings werden Firewalls auch in Intranetzen

eingesetzt. Sie dienen dazu, z.B. in einer Schule, bestimmten Rechner den

Zugriff auf das Verwaltungsnetz zu unterbinden. D.h. die Schüler können Surfen

und Daten im Klassenzimmer von einem Rechner zum anderen übertragen, aber nicht

auf die Verwaltung zugreifen. Die Verwaltung hingegen kann surfen und auf die

Daten der untergeordneten Rechner zugreifen (hirachisches System).

Die Firewall ist genau genommen ein kleiner PC auf dem eine Software, eben die

Firewallsoftware, läuft. Wie schon erwähnt, soll die Firewall die Anwender

bzw. deren Rechner und eben empfindliche Daten in einem lokalen Netzwerk von

unerlaubtem Zugriff von Außen schützen.

Ein Rechner, der sich mittels DSL oder ISDN in das Internet verbindet, ist ohne

weitere Schutzmaßnahmen von einem im Internet befindlichen Rechner angreifbar,

fernsteuerbar oder sonst wie manipulierbar. Da das Betriebssystem leider keinen

wirkungsvollen Schutz mit sich bringt, muss der Anwender dafür sorgen dass sein

Rechner geschützt ist - oder halt Systemadministratoren in größeren

Netzwerken.

Wie ist nun so eine Firewall

aufgebaut und wie funktioniert sie?

Zunächst einmal gibt es drei verschieden Arte von Firewalls:

- Paketfilter überprüfen die Quell- und Zieladresse (IP-Adresse)

und/oder die einzelnen Protokolle oder Dienste (TCP/UDP-Port, SMTP,

FTP,..) eines Pakets und entscheiden, ob es passieren darf oder nicht. Es

besteht also die Möglichkeit, nur bestimmte Absender durchzulassen oder

einzelne Zielrechner auszuwählen und andere vom Zugriff freizuhalten. Es

kann also zwischen den verschiedenen Anwendungen unterschieden werden, die

von außen genutzt werden dürfen. Übermittlungen die dem zugelassenen

Dienst nicht entsprechen, werden erst gar nicht durchgelassen.

Der Vorteil besteht in der Transparenz für den Anwender. Diese Transparenz

ist aber zugleich von Nachteil: Paketfilter können nicht zwischen Nutzern

und deren Rechten unterscheiden. Paketfilter sind im allgemeinen auf Routern

(Linux=ipchains) angesiedelt und werden heute von den meisten Herstellern

mitgeliefert. Intelligente Paketfilter analysieren zusätzlich den Inhalt

der Pakete und erkennen auch die Zulässigkeit von Verbindungen, die

einfache Paketfilter nicht erlauben würden (z. B. Datenverbindung bei ftp).

- Application Gateways, auch 'Proxy' (Stellvertreter) genannt,

stellen ein anderes Firewall-Konzept dar. Hierbei wird auf dem Firewall-Host

für jede zulässige Anwendung ein eigenes Gateway-Programm (Proxy Server)

installiert. Der Client muss sich dabei oftmals gegenüber dem

Proxy-Programm authentifizieren. Dieser Proxy führt dann alle Aktionen im

LAN stellvertretend für den Client aus. Damit lassen sich zum einen

benutzerspezifische Zugangsprofile (welche Zeiten, welche Dienste, welche

Rechner) erstellen, zum anderen kann man die Festlegung der zulässigen

Verbindungen anwendungsbezogen vornehmen. Die daraus resultierenden

separaten kleinen Regelsätze bleiben besser überschaubar als der komplexe

Regelsatz eines Paketfilters. Application Gateways sind typische Vertreter

der 'Verboten-was-nicht-erlaubt'-Strategie und als die sicherste, aber auch

aufwendigste Lösung einzuschätzen.

Bei dieser Konfiguration der Firewall können Verbindungen zur geschützten

Anwendung z.B. benutzer- und zeitabhängig verboten oder erlaubt werden.

Mittlerweile werden Application Layer Gateway-Systeme bevorzugt. Im

Vergleich zu Paketfilterlösungen bieten sie ein höheres Maß an Schutz.

Alle führenden Firewall-Systeme sind daher Application Layer Gateways oder

Hybridsysteme, die beide Techniken beinhalten.

Da beim Proxy alle Zugriffe nach außen über eine Instanz laufen, kann man

den Proxy gleichzeitig als Cache (Pufferspeicher) benutzen. Der Proxy

speichert alle erhaltenen WWW-Seiten zwischen, so dass er bei einem erneuten

Zugriff darauf - egal, ob vom selben oder einem anderen Anwender - keine

Verbindung nach außen aufbauen muss.

- Circuit Level Gateways sind mit Paketfiltern vergleichbar, arbeiten

jedoch auf einer anderen Ebene des Protokollstacks. Verbindungen durch solch

ein Gateway erscheinen einer entfernten Maschine, als bestünden sie mit dem

Firewall-Host. Somit lassen sich Infomationen über geschützte Netzwerke

verbergen.

Installationen

Eine Firewall ist, wie oben schon erwähnt, ein Rechner in einem Netzwerk.

Sinnvollerweise befindet sich die Firewall zwischen dem Internetrechner (=Router)

und den Clients. So ist maximaler Schutz möglich. In einer Einzelplatzlösung würde

man hierbei auf eine Anwendungsfirewall zugreifen (da der PC ja gleichzeitig

Client, Router und Firewall ist).

| Der Anschluss der Firewall kann auf zwei Arten erfolgen.

Die erste Möglichkeit ist das Einbinden ins lokale Netz. Der Router

dieses Netzes wird so konfiguriert, dass alle Datenpakete nur an den

Firewall weitergegeben werden, der auch als einziges System 'nach außen

sichtbar' ist: |

|

| Die zweite Möglichkeit besteht darin, die Firewall mit

zwei Netzwerk- Schnittstellen auszurüsten, so dass das interne und das

externe Netz durch den Rechner getrennt werden. Der Firewall routet dann

nur die erlaubten Datenpakete (typische DSL Router / Fli4l): |

|

| Eine weitere Möglichkeit ergibt sich in größeren

Netzwerken: hier wird z.B. der FTP oder WWW Server extra noch mal von

Netzwerk getrennt und das Intranet durch zwei oder mehrstufige Firewall

getrennt. Da der WWW und/oder FTP Server direkteren Zugriff benötigt,

wird meist nur eine Paketfilter Firewall als erste Stufe installiert und

in der zweiten dann die Anwendungsfirewall: |

|

Zur Software-Konfiguration eines Firewall existieren drei

Grundstrategien:

- 'Es ist alles erlaubt, was nicht verboten ist'

Dieser Ansatz schließt die Nutzung bestimmter Dienste (z. B. tftp, nfs)

generell aus. Er ist benutzerfreundlich, da neue Dienste automatisch erlaubt

sind, aber auch gefährlich, da der Administrator das Verhalten der Nutzer

ständig beobachten und rechtzeitig Gegenmaßnahmen treffen muss.

- 'Es ist alles verboten, was nicht erlaubt ist'

Diese Strategie könnte von den Nutzern als hinderlich angesehen werden, da

diese neue Dienste erst umständlich beantragen müssen. Sie schützt aber

auch vor Sicherheitslücken im Betriebssystem und in Anwendungsprogrammen,

da sie den Zugriff auf unbekannte Ports unterbindet.

- 'Alles nachfragen was darf und was nicht'

Diese Strategie setzt erst einmal eine Anwendungsfirewall auf dem Clienten

voraus. Zum zweiten setzt sie einen einigermaßen "klugen"

Anwender voraus: der Anwender muss hierbei selber entscheiden welche

Anwendung der Zugriff gewährt wird und welcher nicht.

Links

zum Thema Firewall:

Das Thema Sicherheit im Netz gewinnt sicherlich allein

schon aufgrund der zunehmenden Anzahl von Viren mehr und mehr an Bedeutung.

Allerdings sind Viren nicht unbedingt das schlimmste was einem passieren kann.

Das ausspionieren von Userinformationen aller Art, von

einfachen Schriftstücken bis zu wertvollen Bankdaten inkl. PIN-Nummer etc,

können ausspioniert werden. Sich hier ein wenig sorgsamer mit der Materie

auseinander zu setzen kann nicht schaden. Hierzu möchte ich hiermit einen

Denkanstoss liefern und bei Interesse, die nötigen Links und Einstellungen

bereitstellen.

Kommen wir zunächst einmal auf das Thema

Spionage zu sprechen. Wie diversen Artikeln und Foren zu entnehmen ist, scheint

sogar unser Betriebssystem uns ausspionieren zu wollen, solange es sich um

Produkte der Micisoft Reihen handelt. Aber nicht nur das Betriebssystem ist in

der Lage Userinformationen weiterzugeben. Schlimmer noch sind Programme wie

"Gator" und ähnliche. Diese sind hinlänglich bekannt dafür,

unerlaubt Informationen zu versenden. Diese werden ganz nebenbei bei anderen

Installationen mit installiert. Bekannt sind z.B. die File Sharing Programme

EDonkey2000 und Musikcity Morpheus. Die Installation lässt sich aber bei beiden

mit einfachem Klick bei der Installation unterdrücken. Mir ist nicht bekannt,

inwieweit andere Programme solche

"Spywarekomponenten"

installieren, Tatsache ist aber auch, dass sogenannte Antispywaretools diese

relativ einfach wieder deinstallieren bzw. unschädlich

machen können indem die verantwortlichen Dateien schlichtweg gelöscht werden.

Ein solches Tool ist z.B. AdAware. Hier

könnt ihr AdAware downloaden.

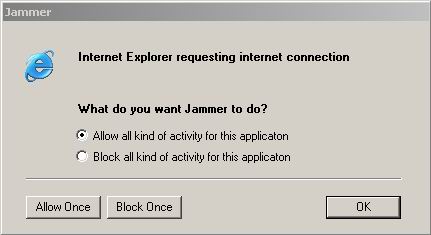

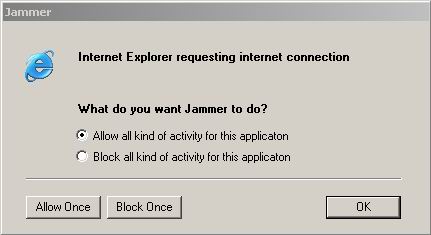

| Firewalls greifen hier an

diesem Punkt an: alles was nicht deinstalliert werden kann (weil z.B. zum

Betriebssystem gehörig) oder nicht bekannt ist, und Informationen sendet,

wird durch eine Firewall geblockt. Firewalls kann man sich als Art

Schutzwall vorstellen, die nur Informationen durchlässt, die der User

auch versenden oder empfangen will. Vom Prinzip ist eine Firewall

immer gleich aufgebaut: erst einmal wird allen Programmen der

Internetzugriff blockiert. Wird nun eine Anwendung gestartet, in dieses

Falle der Internet Explorer, so Fragt die Firewall ihren Benutzer, ob

diesem Programm der Zugriff gewährt werden soll. |

Hier sieht man die Tiny Personal Firewall bei der Frage nach

Internetzugriff, hier der Internet Explorer. |

|

In vielen Firewalls kann man hierzu vier

Optionen wählen: immer, nie, nur einmal erlauben oder nur einmal

unterbinden. Das ist durchaus auch sinnvoll es so anzubieten. Oftmals sind

es Programme von denen der User keine Ahnung hat was dieses oder jenes

Programm im Internet will. Die Taktik ist gleich: im Zweifelsfall wird

jede Anwendung daran gehindert ins Netzt zu gehen. Funktioniert eine

Anwendung nicht, so wird beim nächsten Starten einfach mit "ja"

anstatt "nein" bestätigt. Sind wir sicher dass das

Programm ins Netz soll, dann können wir diesem Programm den Zugriff

"immer" gewähren.

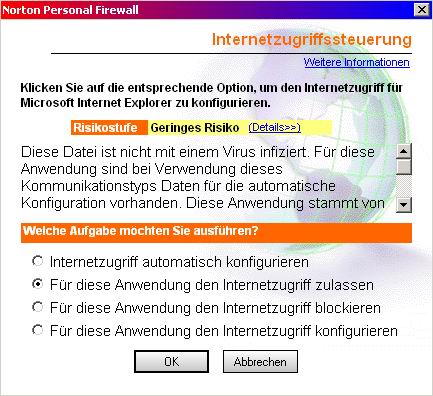

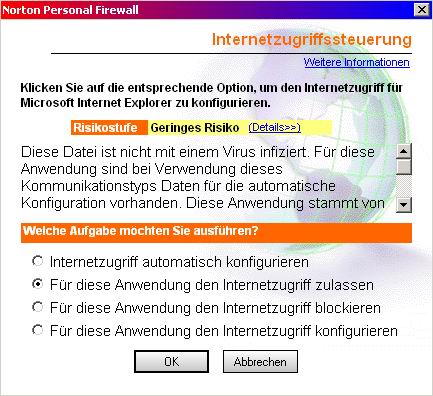

|

Hier die Frage nach Internetzugriff bei der Norton Personal Firewall, auch

der Internet Explorer. |

Ich persönlich bin noch nicht auf die Ideale

Firewall gestoßen, denke allerdings, dass die Tiny

Personal Firewall und die Sygate Personal

Firewall nicht so schlecht sind. Im Moment setze ich vier Firewalls ein: die

Tiny, Sygate, Norton und Jammer. Noch probiere ich aus, welche am meisten bzw.

am besten blockt. Wir werden sehen, wer das Rennen macht.

| Update - Agnitum Outpost Firewall |

Nachdem nun einige Zeit ins Land gegangen ist, habe ich beschlossen den Artikel noch einmal zu aktualisieren.

Zunächst einmal bin ich ja mittlerweile ein stolzer Besitzer eines FLI4L Routers der mich ja schon recht gut

vor etwaigen Angreifern schützt. Nur die ausgehenden Verbindungen werden durch den Router nicht richtig geschützt.

Also muss eine Anwendungsfirewall her.

Mit der TinyPersonalFirewall und AtGuard bin ich immer noch sehr zufrieden, allerdings habe ich an meinem Rechner im Büro eine neue

Firewall installiert die mir auch sehr zusagt: die Agnitum Outpost Firewall.

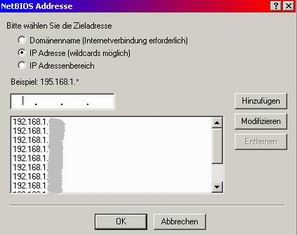

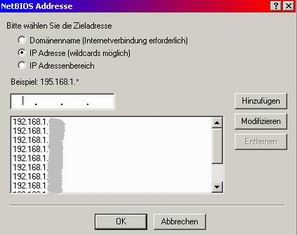

Und ich muss sagen: sie macht einen sehr guten Eindruck. Das Einstellen der Zuzulassenden IP´s geht ruckzuck über die Optionen

"NetBios Aktivität" einzustellen. Auch das Einstellen von IP Bereichen oder die Eingabe von Wildcards (Platzhalter wie z.B. *) ist möglich.

Die Outpost kann aber noch weit mehr: sie stellt nützliche Plugins zur Verfügung wie z.B. Werbefilter, DNS Cache und Dateianlagen-Filter.

Alle Plugins lassen sich einfachst konfigurieren und verwalten.

Über "Anwendung" kann eine Liste von Zugelassenen bzw. von Blockierten Anwendungen eingesehen werden. Das Einfügen von Anwendungen

ist auf einfache Weise möglich. So kann z.B. die Firewall von Anfang an auf "Blockiere alles außer.." gestellt werden um nur die

Anwendungen zu erlauben, die man auch selber eingetragen hat. So ist ein sinnvoller Schutz des Systems von Anfang an möglich.

Kombiniert mit einem Passwortschutz ist so die Firewall also auch für kleinere Firmennetze oder Schulen interessant - oder zumindest

überall dort wo der Anwender nicht die Firewall verändern soll oder darf.

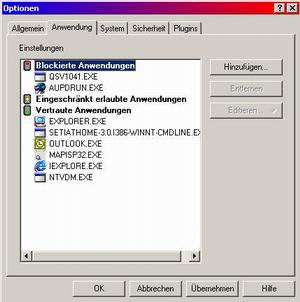

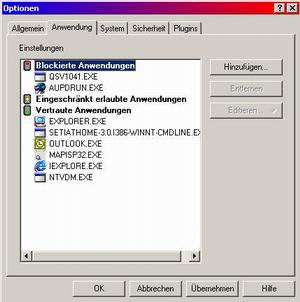

|

Ein paar Screenshots der Agnitum Outpost

Firewall |

|

Unter der Option Anwendung in den Optionen können Anwendungen

hinzugefügt, gelöscht oder editiert werden.

Hier wäre es auch denkbar die Anwendungen denen der Zugriff auf das LAN

erlaubt werden soll einzufügen um dann die Firewall komplett mittels dem

Passwortschutz zu sperren. |

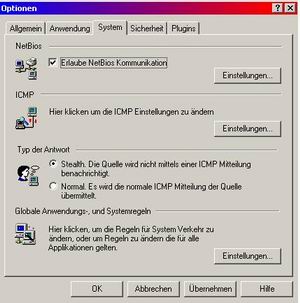

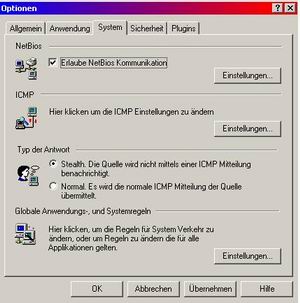

In den Systemeinstellungen kann zur NetBios Option geschaltet

werden... |

..um den einzelnen Netzwerkadressen den Zugang zu erlauben.

Diese werden hier eingegangen. In diesem Falle sollen nicht alle IP´s

im lokalen Netz Zugang bekommen, deshalb sind hier nur ein paar

angegeben. Ansonsten kann man auch die IP mit einem Stern versehen:

192.168.1.* damit alle IPs im LAN Zugriff auf den Rechner haben. |

Unter Plugins findet man eine beachtliche Anzahl schon

vorinstallierte Plugins, die sich ohne große Schwierigkeiten an... |

..individuelle Userverhalten anpassen. So ist z.B. der Werbefilter

nicht in jedem Antivir Programm enthalten. |

hartwareguru